Informazioni sul comando TRIM

Il comando TRIM di solito è attivo di default. Si può verificare ciò aprendo un prompt dei comandi su Windows e digitando la stringa: fsutil behavior query DisableDeleteNotify. Verrà restituito un valore, che può variare tra 0 e 1. Nel caso in cui il valore fosse 0, il TRIM è attivo, e non bisogna far altro. In caso contrario, bisogna attivare il comando TRIM digitando in un prompt dei comandi come amministratore il seguente comando: fsutil behavior set DisableDeleteNotify 0.

Disattivare l’avvio rapido (Windows 8 o superiore)

Dalla versione 8 di Windows è stato introdotto il fast boot, una funzionalità che per mezzo di un kernel che viene ibernato al posto di essere completamente arrestato, consente di accelerare i tempi di avvio del sistema. Una funzionalità del genere è utilissima in un disco meccanico, ma su un drive allo stato solido, oltre che inutile perchè i tempi di avvio su SSD sono molto rapidi, va a fare cicli di scrittura inutili che possiamo preservare per altre operazioni molto più importanti. Dunque, per disattivare il fast boot è sufficiente cliccare col tasto destro sul logo di Windows (tasto Start), e selezionare Opzioni spegnimento. Si aprirà il pannello di controllo su Opzioni risparmio energia: selezionare nel pannello a sinistra Specifica cosa avviene quando si preme il pulsante di alimentazione, e se richiesto sbloccare le opzioni che richiedono i privilegi amministrativi. Infine, togliere la spunta ad Attiva avvio rapido e salvare i cambiamenti. Alla prossima accensione il kernel non sarà più ibernato.

Disattivare la deframmentazione

Lo sanno anche le pietre, il file system di Windows NTFS tende a frammentarsi per via della sua struttura poco intelligente. La deframmentazione si occupa di rendere i file contigui, in modo tale che la testina del disco rigido non debba andare a cercarsi il contenuto interessato in mezzo ai file frammentati, e di conseguenza rallentare il tutto. Sugli SSD non esiste una testina, ma sono delle semplici memorie flash, e di conseguenza la deframmentazione non è necessaria. Anzi, il processo causa continui cicli di lettura/scrittura che possono accorciare la vita del drive stesso. Di conseguenza, dobbiamo procedere col disattivare la deframmentazione pianificata, quella che viene eseguita automaticamente da Windows.

Apriamo quindi il menù Start è cerchiamo Deframmenta e ottimizza unità. Apriamo l’utilità deframmentazione dischi, e rechiamoci su Modifica impostazioni. Togliamo la spunta ad Esegui in base ad una deframmentazione. Possiamo quindi chiudere il tutto.

Disattivare l’indicizzazione del disco

L’indicizzazione, in parole povere, consiste nella costruzione di un database in cui vengono scritti tutti i file trovati nel computer. Tutto ciò serve a trovare poi a trovarli rapidamente attraverso il sistema di ricerca integrato nel file manager. Tuttavia, anche in questo caso, su un SSD un’eventuale ricerca avviene in maniera rapida, rendendo quindi inutile questa funzionalità, che inoltre, a lungo andare, rosicchierà una piccola porzione di LBA. Per disattivare l’indicizzazione del volume, rechiamoci sul sul file manager, e poi su “Questo PC”. Clicchiamo col tasto destro sul volume di sistema, riconoscibile per via della presenza del logo di Windows, e infine apriamo le “Proprietà”. Togliamo la spunta a “Consenti l’indicizzazione del contenuto e le proprietà dei file di questa unità” e clicchiamo il bottone “Applica”. Scegliamo successivamente di voler applicare la regola a tutti i file del disco, e diamogli OK. Se dovessero comparire eventuali errori, ignorateli e lasciate lavorare il sistema. Ci impiegherà un po’. Al termine della procedura, riavviare la macchina.

Disattivare la memoria virtuale

La swap è una memoria virtuale che viene utilizzata dai sistemi operativi in aiuto della memoria fisica, quando quest’ultima si satura. La funzionalità è attiva di default, e comporta due conseguenze: l’occupazione di una piccola porzione di spazio presente sull’unità, e una serie di scritture su di essa. Possiamo quindi disattivarla per salvaguardare la vità dell’SSD, ed oltretutto recuperare questa porzione di spazio che fa sempre comodo. L’unico inconveniente è che una volta saturata la RAM (molto difficile se ne avete parecchia), il sistema potrebbe restituire errori o diventare instabile. Andiamo quindi su Start e cerchiamo “Sistema”, si aprirà il pannello di controllo sulla sezione “Sistema”, a questo punto rechiamoci su “Impostazioni avanzate del sistema”, “Impostazioni” sotto la sezione “Prestazioni”, andiamo sulla scheda “Avanzate”, e poi su “Cambia”. Selezioniamo ora il disco di sistema, in genere contrassegnato dalla lettera C:, e scegliere in basso “Nessun file di paging”. Infine, cliccare su “Imposta”, “OK”, chiudere tutte le finestre, e riavviare.

Disattivare la protezione del sistema

Windows riserva una piccola porzione di spazio agli strumenti di ripristino come il “Ripristino configurazione di sistema”, parte che possiamo recuperare disattivando la protezione del sistema. ATTENZIONE: Fatelo SOLO se non siete intenzionati ad utilizzare il ripristino configurazione di sistema in caso di problemi in futuro (anche se quel coso funziona una volta su mille). Dunque, sempre da Sistema, andiamo questa volta su “Protezione sistema”, selezioniamo il drive di Windows, e andiamo su “Configura”, poi selezioniamo “Disattiva protezione sistema” e portiamo la slide in basso al minimo possibile. Eliminiamo eventuali punti di ripristino creati, applichiamo le impostazioni e usciamo. Anche in questo caso, un riavvio non fa male.

Installare il software dedicato al proprio SSD

I produttori di SSD più importanti permettono di approfondire la gestione della propria unità a stato solido attraverso dei software dedicati. Per esempio i possessori di SSD Samsung sviluppa Magician, un software completamente dedicato ai più recenti SSD Samsung come la serie 850 EVO/PRO oppure la 840 EVO/PRO. Il software è completamente gratuito ed è scaricabile dal link in descrizione. Per tutti gli altri, controllate sul sito ufficiale del produttore del vostro drive se a tale è stato dedicato un software di gestione. Tornando a Magician, nello specifico, consente di applicare vari tipi di profili in base alle nostre esigenze, criptare i dati, fare benchmark, visualizzare lo stato di salute, e tanto altro ancora. Per approfondire, cliccare sul video in sovraimpressione.

Configurare le cartelle dell’utente sull’SSD

La prima cosa che andiamo a fare è configurare le posizioni delle cartelle “Musica”, “Foto”, “Video”, “Documenti”, ecc, in modo tale che la maggior parte dei software (se non tutti), sia nel caso in cui debbano cercare o salvare in una di queste, vengano reindirizzati direttamente all’hard disk.

Attenzione, solo per utenti Windows 10, recatevi su “Start”, “Impostazioni”, “Sistema”, “Archiviazione” e configurare le posizioni di “documenti”, “musica”, ecc sull’unità che corrisponde al nostro hard disk. E ancora una volta, solo per utenti Windows 10, potete dalle “App e funzionalità” spostare la maggior parte della app non di sistema sull’hard disk. Naturalmente fatelo solo per quelle di cui non necessitate accesso veloce.

Ora, per tutti, compresi gli utenti Windows 10, andiamo a cambiare le posizioni delle cartelle utente dal file manager. Apriamolo, e quindi rechiamoci su “Questo PC”, disco di sistema C, Utenti, Il nostro nome utente, ed eccoci qua. Su ogni cartella apriamone le proprietà dal tasto destro e scegliamo la scheda “Percorso”, fare click su “Sposta” e selezionare il nuovo percorso creato sull’hard disk. Nel caso in cui non ci fosse una cartella dedicata, createla. Confermate in seguito lo spostamento.

Installare Steam sul disco rigido

Dato che fino ad oggi installare un gioco su SSD non ha portato alcun miglioramento prestazionale, se non nei tempi di caricamento, conviene sempre e comunque spostare le directory di installazione sul disco rigido. Anche perché un gioco può arrivare tranquillamente a pesare sui 50 GB, se non superarli (vedasi GTA V con i suoi 65 GB), spazio che possiamo utilizzare per cose più importanti. Ora, ogni client ovviamente si imposta in modo diverso, nel mio caso tratterò Steam essendo il più diffuso: rechiamoci in “Steam”, “Impostazioni”, “Download”, e apriamo le “Cartelle della libreria di steam”. Selezioniamo “Aggiungi cartella” e scegliamo una cartella creata appositamente sull’hard disk. Una volta aggiunta cliccare col tasto destro su di essa e scegliere “Make default folder”. Ci penserà poi Steam a fare il resto del lavoro.

Configurare le cartelle dei software su SSD

Controllate sempre nelle impostazioni di ogni software se vi è la possibilità di impostare le cartelle temporanee in altre directory. Un esempio sono l’antivirus Avira, la suite Adobe, il software di compressione 7zip, Audacity e tanti altri.

Configurare la cache di Firefox sulla RAM

E ora una piccola chicca per gli utilizzatori di Mozilla Firefox, il noto browser open source sviluppato dalla Mozilla Foundation. Il software consente il salvataggio della cache direttamente sulla RAM, in modo tale da non occupare spazio sul disco di sistema, e soprattutto evitare scritture. Naturalmente, essendo la RAM una memoria volatile, la cache verrà svuotata automaticamente allo spegnimento della macchina. In realtà Firefox per impostazione predefinita ha attiva sia la cache sul disco, che la cache sulla RAM. Noi ovviamente lasceremo attiva solo quest’ultima. Per fare ciò scriviamo sulla barra degli indirizzi di Firefox “about:config”, al messaggio di avviso promettiamo di fare attenzione, ed una volta apparsa questa schermata, cerchiamo “cache”. Compariranno tutti i parametri relativi alla cache del browser, ma a noi ne interessano solo alcuni. Facciamo doppio click su browser.cache.disk.enable per portare il valore da “true” a “false”. Poi, nel caso in cui non fosse attivo, facciamo doppio click sul parametro browser.cache.memory.enable per portare il valore da “false” a “true”. Infine facciamo doppio click sul parametro browser.cache.memory.max_entry_size e impostiamo il valore a “-1”. In questo modo non ci sarà un limite della cache impostato da noi, e di conseguenza Firefox sarà in grado di gestirla in maniera dinamica.

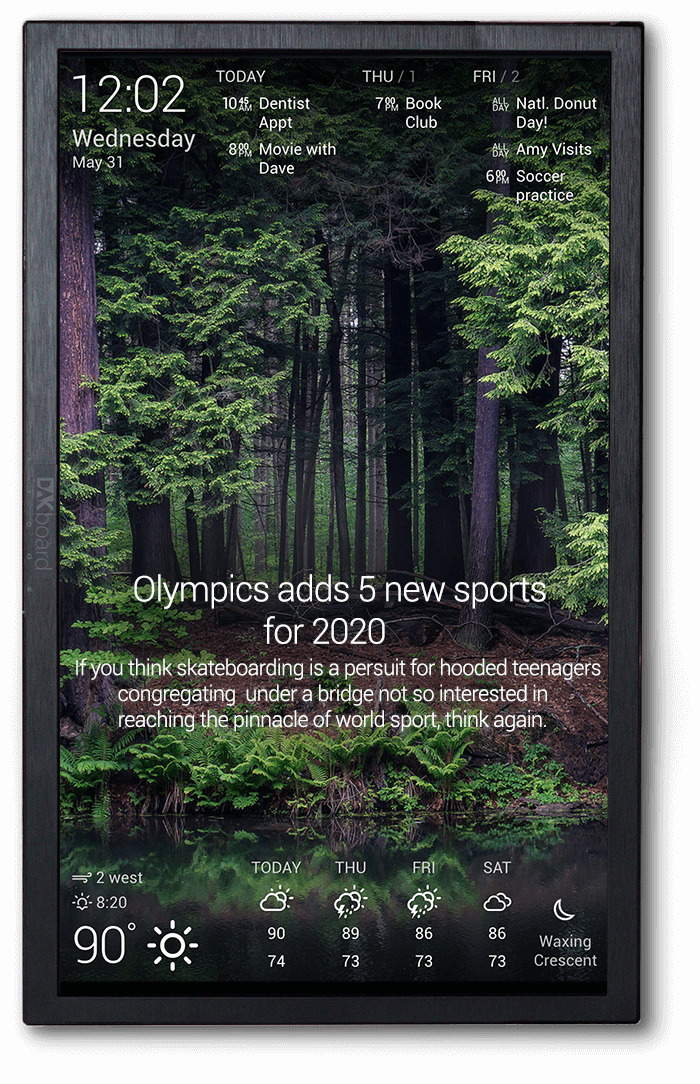

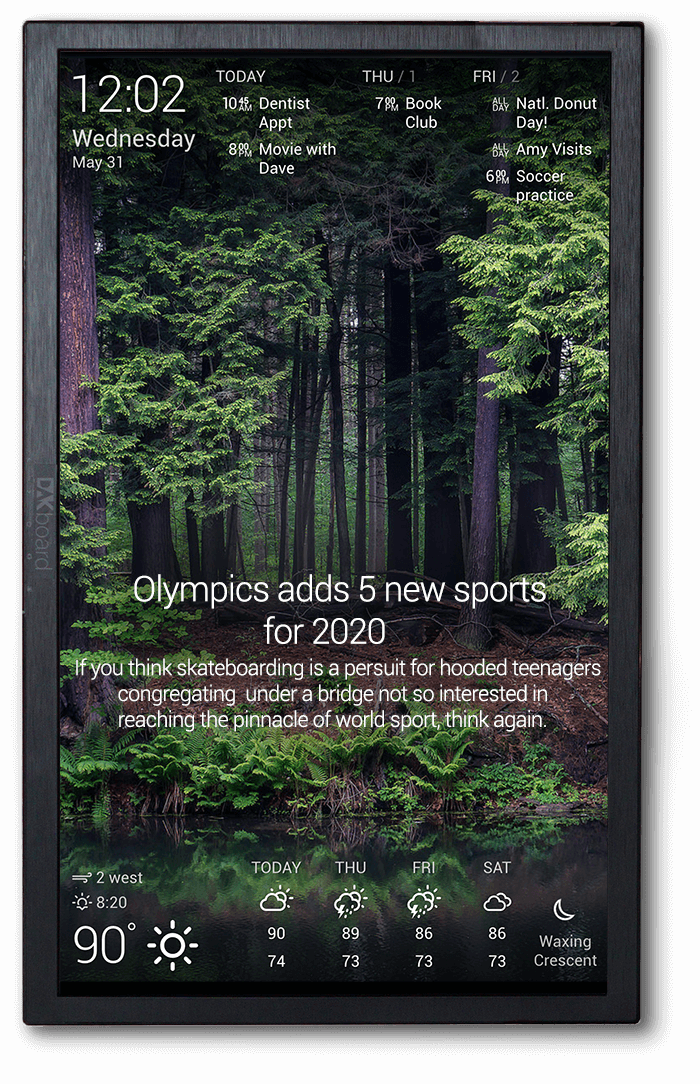

Funziona anche in modalità Landscape

Funziona anche in modalità Landscape

WhatsApp

WhatsApp